Explotando XSS en Panel de Login

Ya tenemos tiempo, trabajando y compartiendo una serie de post relacionados a la explotacion de la vulnerabilidad XSS.

En este post, es un POC (Prueba de Concepto) en la cual les demostramos como explotamos una vulnerabilidad XSS en un panel de login de nuestro objetivo.

Recopilación de Información

En este punto, cuando recopilamos información de nuestro objetivo, ya sea para realizar un análisis de vulnerabilidades y la explotacion de potencial vulnerabilidad, debemos identificar los apartados en los cuales los usuarios interactúen con la aplicación, es decir donde se encuentre un INPUT o en otras palabras, la entrada de información.

Este tipo de información la recopilación durante el proceso de Recopilación de Información de Manera Activa, es decir, cuando nosotros interactuamos con el objetivo. El los input que buscamos son:

- Panel de Login

- Zona de comentarios

- Cuadro de búsqueda

- Cualquier apartado donde nosotros podamos introducir información.

Explotación de Vulnerabilidad.

En un panel de login se pueden probar diversas vulnerabilidades, hasta poder encontrar la correcta. Gran parte de las vulnerabilidades (en nuestra experiencia un 70%) se dan por una mala validación de datos, tanto entrantes como salientes.

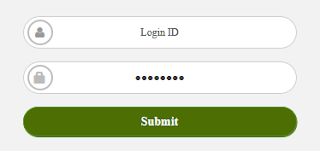

En el panel de login introduciremos datos aleatorios, cualquier cosa, sabemos que no tenemos las credenciales de acceso, nosotros queremos ver, cual es la reacción (la respuesta) de formulario. La respuesta es la siguiente:

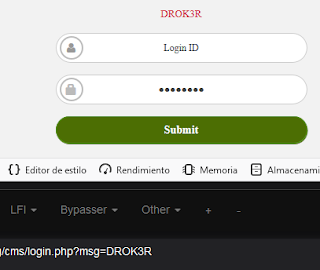

Nos muestra el mensaje de Nombre de usuario o contraseña inválidos. Lo curioso, es que este mensaje no lo muestra también en la propia URL. Esto se da cuando los datos se tratan con el metodo GET y no el POST.

La cuestión es... ¿Podemos modificar el mensaje en la URL?

Como podemos ver en la imagen superior, podemos modificar a gusto el mensaje, eso se debe a una mala validación de datos, aunque en otro punto el usuario no debería poder modificar este mensaje, ni mucho menos ver el mensaje en la URL.

Ahora, usaremos un payload para iniciar un alert, esto nos confirmara que el panel de login es vulnerable a XSS (Cross Site Scripting).

La carga resulto exitosa, no necesitamos de técnicas para realizar un bypass a un posible filtro anti-xss.

Carga Util (Payload) utilizado

<svg onload=alert("XSS")>Herramienta empleada:

Navegador:

0 Comentarios