Armas Para Hacking No.29

Una recopilación de herramientas recomendadas por socios y amigos, quienes nos han dado buena fe de ellas. Si tienes un proyecto que te gustaría compartir puedes mandarnos un mensaje a nuestra dirección de correo electrónico: redbirdoficial@gmail.com

0️⃣ Espionage | Herramienta de espionaje en red que intercepta trafico, paquetes y escuchas telefónicas en red.

Es un rastreador de paquetes de red que intercepta grandes cantidades de datos que pasan a través de una interfaz. La herramienta permite a los usuarios ejecutar un análisis de tráfico normal y detallado que muestra una transmisión en vivo del tráfico, revelando la dirección del paquete, protocolos, banderas, etc. ).

Admite IPv4, TCP/UDP, ICMP y HTTP. Espionage se escribió en Python 3.8 pero también es compatible con la versión 3.6. Esta es la primera versión de la herramienta, así que comuníquese con el desarrollador si desea ayudar a contribuir y agregar más al espionaje. Nota: Este no es un envoltorio de Scapy, scapylib solo ayuda con solicitudes HTTP y ARP.

Link: https://github.com/MandConsultingGroup/Espionage

1️⃣ SQLRecon | Herramienta de reconocimiento ofensivo y post-explotación MS-SQL

Kit de herramientas AC# MS-SQL diseñado para reconocimiento ofensivo y post-explotación.

Link: https://github.com/skahwah/SQLRecon

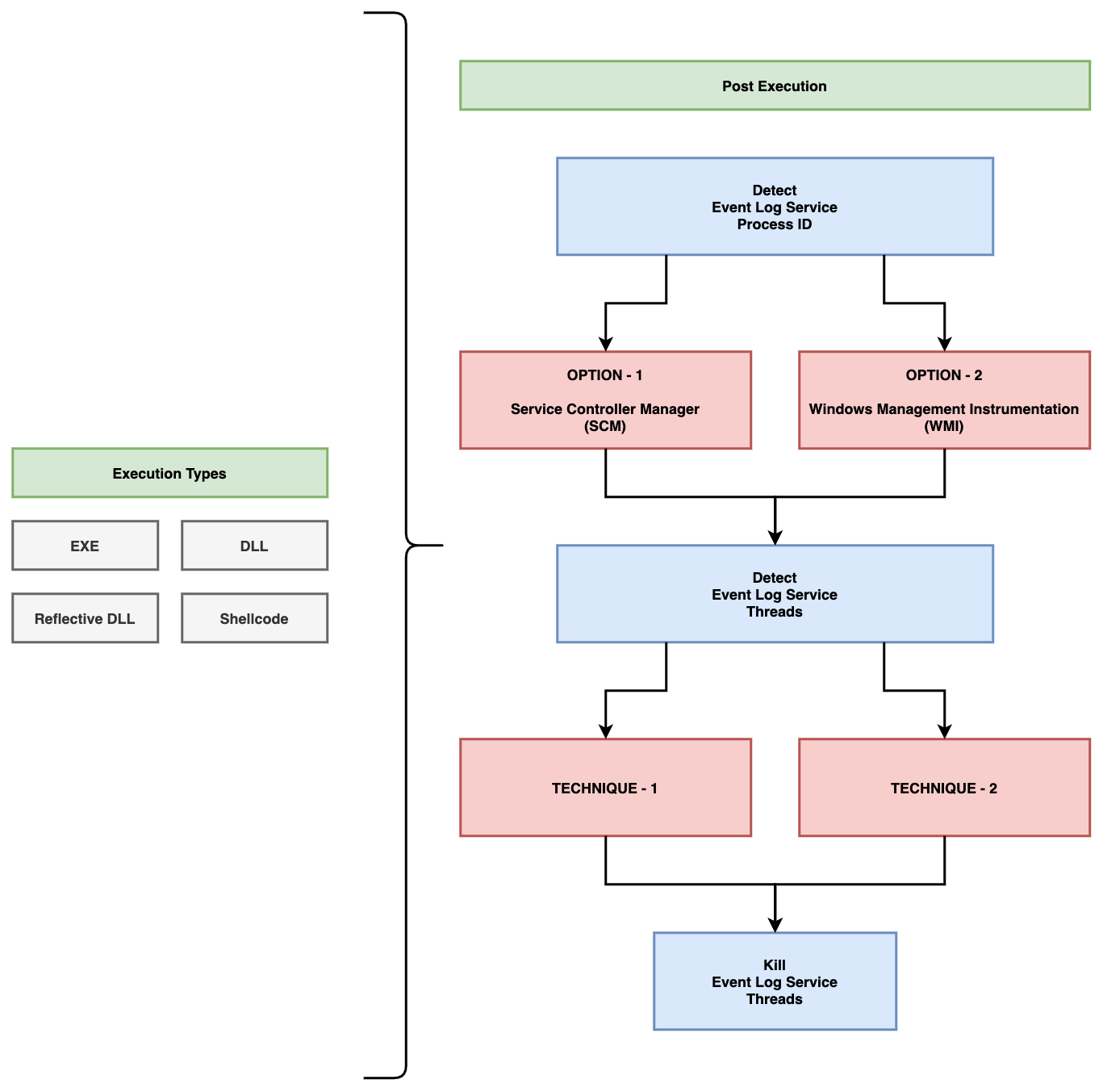

2️⃣ Phan0m | Herramienta para terminar procesos en Windows

Svchost es esencial en la implementación de los llamados procesos de servicios compartidos, donde varios servicios pueden compartir un proceso para reducir el consumo de recursos. Agrupar varios servicios en un solo proceso conserva los recursos informáticos, y esta consideración fue de particular interés para los diseñadores de NT porque crear procesos de Windows lleva más tiempo y consume más memoria que en otros sistemas operativos, por ejemplo, en la familia Unix.

Esto significa brevemente que; En los sistemas operativos Windows, svchost.exe administra los servicios y los servicios se ejecutan realmente bajo svchost.exe como subprocesos. Phant0m apunta al servicio de registro de eventos y al encontrar el proceso responsable del servicio de registro de eventos, detecta y elimina los subprocesos responsables del servicio de registro de eventos. Por lo tanto, aunque el servicio de registro de eventos parece estar ejecutándose en el sistema (porque Phant0m no eliminó el proceso), en realidad no se ejecuta (porque Phant0m eliminó subprocesos) y el sistema no recopila registros.

Link: https://github.com/hlldz/Phant0m

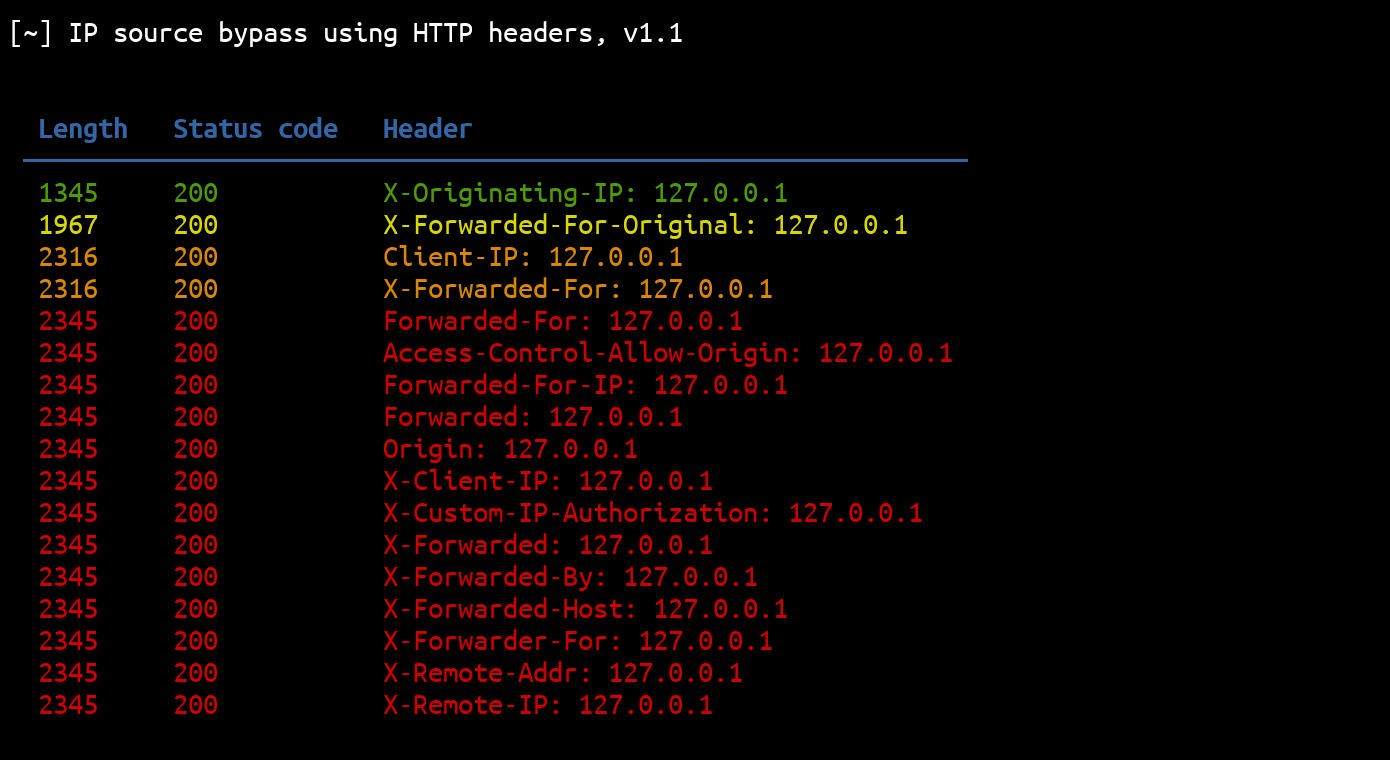

3️⃣ Ipsourcebypass: Script desarrollado en Python con el cual se pueden eludir las restricciones de origen de IP mediante encabezados HTTP

Script que permite eludir las restricciones de origen de IP mediante encabezados HTTP

Link: https://github.com/p0dalirius/ipsourcebypass

4️⃣ Bluffy | Convierte Shellcode en diferentes formatos

Es un script el cual permite convertir las shellcode en diversos formatos, con la intención de evadir las soluciones anti-virus más populares del mercado. Por el momento permite convertir en los siguientes formatos: UUID, CLSID, SVG, CSS y CSV.

Link: https://github.com/ad-995/bluffy

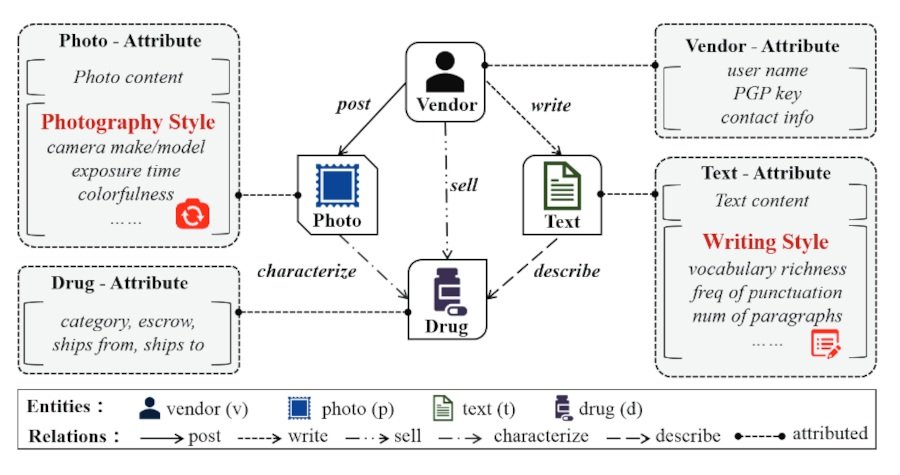

5️⃣ Técnica para identificar a proveedores de diversos servicios y productos en la DarkWeb mediante el mapeo de personalidades e identidades.

Una nueva metodología de investigación ha permitido a los especialistas rastrear a los vendedores en dark web basándose únicamente en su forma de redactar sus anuncios y publicaciones. Empleando la estilometría, los expertos pudieron analizar miles de identidades de diversos proveedores en mercados negros e identificar si estos perfiles corresponden a personas en específico.

Este estudio involucró la recopilación de nodos de información extraídos desde perfiles de proveedores en cuatro plataformas cibercriminales ahora desaparecidas, incluyendo Valhalla, Dream Market, Evolution y Silk Road 2.

Link: N/A (Se esta desarrollando un post para este tema/recurso)

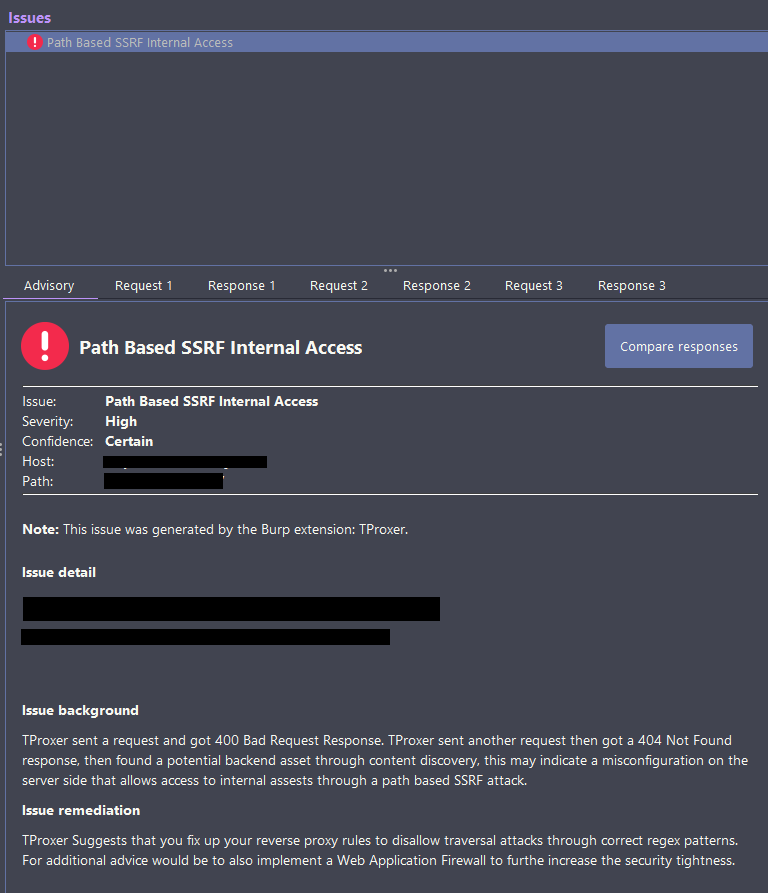

6️⃣ Tproxer | Extension de Burpsuite para identificar vulnerabilidades SSRF.

Una extensión de Burp Suite creada para automatizar el proceso de encontrar SSRF basado en la ruta del proxy inverso.

Link: https://github.com/ethicalhackingplayground/TProxer

7️⃣ Top 13 herramientas de recopilación de información (information gathering)

La siguiente lista es una recopilación de herramientas de recopilación de información, creada por XtrmePentesting.

- 🌐 Network Map (nmap) - https://github.com/nmap/nmap

- 🐲 Dracnmap - https://github.com/Screetsec/Dracnmap

- ☃️ Xerosploit - https://github.com/LionSec/xerosploit

- 🧧 RED HAWK (All In One Scanning) - https://github.com/Tuhinshubhra/RED_HAWK

- 🕷 ReconSpider(For All Scaning) - https://github.com/bhavsec/reconspider

- ☠️ IsItDown (Check Website Down/Up) - https://www.isitdownrightnow.com/

- 📧 Infoga - Email OSINT - https://github.com/m4ll0k/Infoga

- 🐶 ReconDog - https://github.com/s0md3v/ReconDog

- 🏒 Striker - https://github.com/s0md3v/Striker

- SecretFinder (like API & etc) - https://github.com/m4ll0k/SecretFinder

- 😲 Find Info Using Shodan - https://github.com/m4ll0k/Shodanfy.py

- 🔎 Port Scanner - rang3r - https://github.com/floriankunushevci/rang3r

- 😮💨 Breacher - https://github.com/s0md3v/Breacher

8️⃣ Nuevo episodio del Podcas HACKERVERSE

Un nuevo mini episodio de la serie "anecdotario" del podcast HACKERVERSE, de nuestro amigo Drok3r.

0 Comentarios